漏洞名称:Spring框架远程命令执行漏洞

组件名称:Spring Framework

影响范围:

Spring Framework 5.3.x< 5.3.18

Spring Framework 5.2.x< 5.2.20

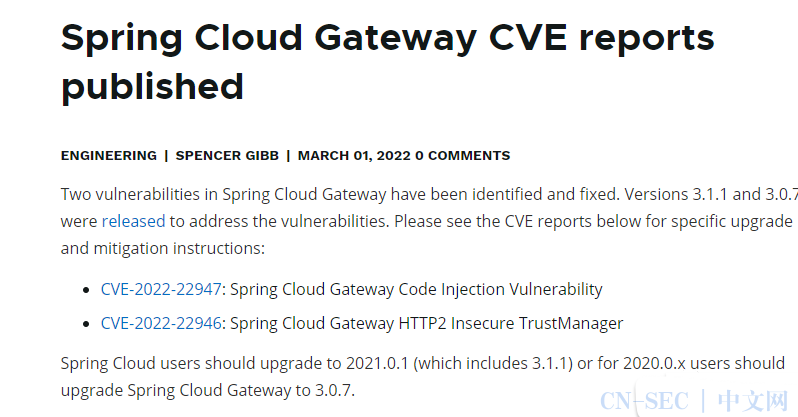

漏洞编号:CVE-2022-22965

漏洞类型:远程命令执行

利用条件:

1、使用Spring 框架以及衍生的框架

2、JDK>= 9.0

3、使用Apache Tomcat容器

4、存在spring-webmvc或spring-webflux依赖

综合评价:

<利用难度>:低

<威胁等级>:高危 能写入任意文件或执行命令获取服务器权限

#1 漏洞描述

#2 解决方案

(Ordered.LOWEST_PRECEDENCE)public class BinderControllerAdvice {public void setAllowedFields(WebDataBinder dataBinder) {String[] denylist = new String[]{"class.*", "Class.*", "*.class.*", "*.Class.*"};dataBinder.setDisallowedFields(denylist);}}

#3 参考资料

原文始发于微信公众号(锦行信息安全):【漏洞预警】Spring框架远程命令执行漏洞

![[八卦] 王婷婷—揭秘一个大三女生的性爱录像-微慑信息网-VulSee.com](http://free.86hy.com/crack/pic/1.jpg)

![[随笔]今天国际警察节-微慑信息网-VulSee.com](http://photo.sohu.com/20041017/Img222528326.jpg)

青云网

青云网