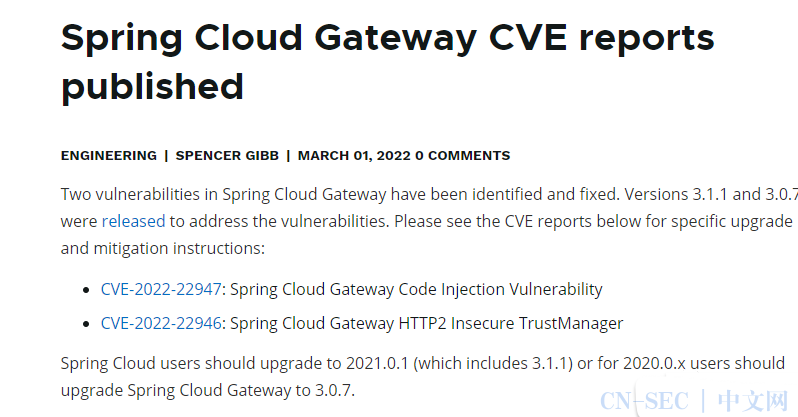

0x00 漏洞情况

0x01 受影响版本

Spring Framework < 5.3.18

Spring Framework < 5.2.20

0x02 漏洞利用条件

JDK9及其以上版本

使⽤了Spring-beans包在受影响范围

Spring参数绑定使⽤了⾮基本参数类型,如POJO

0x03 修复建议

原文始发于微信公众号(非曰安全):Spring框架远程代码执行漏洞

Spring Framework < 5.3.18

Spring Framework < 5.2.20

原文始发于微信公众号(非曰安全):Spring框架远程代码执行漏洞

GitLab远程代码执行漏洞风险提示(CVE-2022-2884) -- vulsee.com

GitLab远程代码执行漏洞风险提示(CVE-2022-2884) -- vulsee.com 【漏洞预警】Adobe Bridge内存错误引用漏洞(CVE-2022-28842) -- vulsee.com

【漏洞预警】Adobe Bridge内存错误引用漏洞(CVE-2022-28842) -- vulsee.com GitLab远程代码执行漏洞风险提示(CVE-2022-2185) -- vulsee.com

GitLab远程代码执行漏洞风险提示(CVE-2022-2185) -- vulsee.com 【漏洞情报】Confluence OGNL表达式注入远程命令执行漏洞(CVE-2022-26134) -- vulsee.com

【漏洞情报】Confluence OGNL表达式注入远程命令执行漏洞(CVE-2022-26134) -- vulsee.com Apache Struts2远程代码执行漏洞风险提示(CVE-2021-31805) -- vulsee.com

Apache Struts2远程代码执行漏洞风险提示(CVE-2021-31805) -- vulsee.com 【漏洞预警】Spring框架远程命令执行漏洞 -- vulsee.com

【漏洞预警】Spring框架远程命令执行漏洞 -- vulsee.com 【漏洞通告】Oracle Access Manager 未授权远程代码执行漏洞CVE-2021-35587 -- vulsee.com

【漏洞通告】Oracle Access Manager 未授权远程代码执行漏洞CVE-2021-35587 -- vulsee.com Spring Cloud 突发重大漏洞!! -- vulsee.com

Spring Cloud 突发重大漏洞!! -- vulsee.com