0x01 漏洞介绍

Confluence为团队提供一个协作环境。在这里,团队成员齐心协力,各擅其能,协同地编写文档和管理项目。从此打破不同团队、不同部门以及个人之间信息孤岛的僵局,Confluence真正实现了组织资源共享。通过某空间搜索引擎,可以得知,在互联网测,Confluence即有数十万个ip资产,使用面巨大。

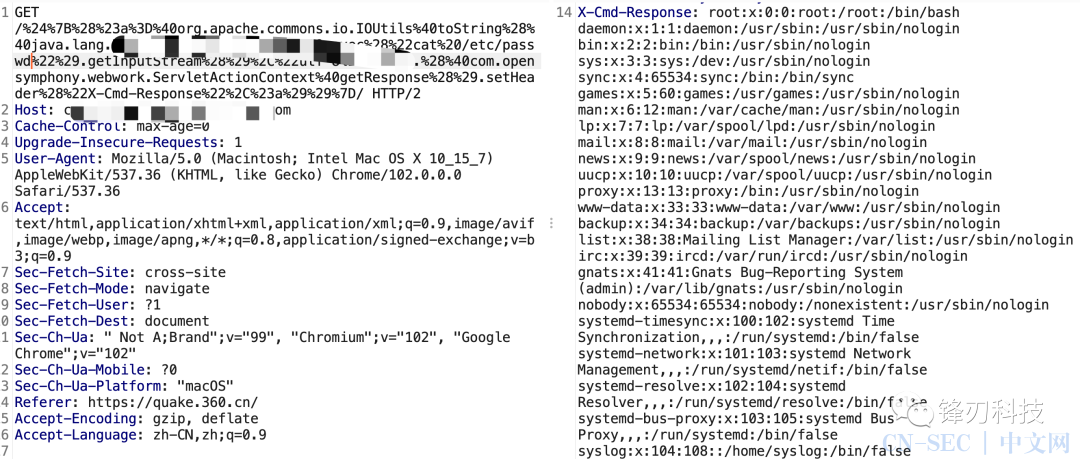

近日,锋刃科技从互联网监测到Confluence OGNL表达式注入远程命令执行漏洞。远程攻击者在无需任何授权的情况下,可以在远程通过注入OGNL表达式实现远程命令执行,从而接管服务器。漏洞评分为10分,漏洞等级为严重。

0x02 漏洞等级

漏洞等级:严重 | 10

0x03 影响范围

-

1.3.0 <= Confluence Server and Data Center < 7.4.17

-

7.13.0 <= Confluence Server and Data Center < 7.13.7

-

7.14.0 <= Confluence Server and Data Center < 7.14.3

-

7.15.0 <= Confluence Server and Data Center < 7.15.2

-

7.16.0 <= Confluence Server and Data Center < 7.16.4

-

7.17.0 <= Confluence Server and Data Center < 7.17.4

-

7.18.0 <= Confluence Server and Data Center < 7.18.1

0x04 修复建议

1、建议升级到修复版本

官方建议用户升级至最新版本,以保证服务的安全性及稳定性。下载链接:https://www.atlassian.com/software/confluence/download-archives

2、临时修复建议

如果用户不便升级版本,可采用临时修复方法。该临时修复建议存在一定风险,建议用户可根据业务系统特性审慎选择采用临时修复方案:

Atlassian Confluence 7.15.0 – 7.18.0 的用户:

如果在集群内运行 Confluence 则需要在每个节点上重复以下过程:

1.关闭 Confluence

2.下载https://packages.atlassian.com/maven-internal/opensymphony/xwork/1.0.3-atlassian-10/xwork-1.0.3-atlassian-10.jar

3.删除或者将 /confluence/WEB-INF/lib/xwork-1.0.3-atlassian-8.jar 移出 Confluence 安装目录

注:不要在目录中留下旧的 JAR 文件

4.将下载的 xwork-1.0.3-atlassian-10.jar 文件复制到 /confluence/WEB-INF/lib/ 目录中

5.检查新的 xwork-1.0.3-atlassian-10.jar 文件权限是否和所在目录的其他文件权限一致。

6.启动 Confluence

Confluence 7.0.0 – Confluence 7.14.2 的用户:

如果在集群内运行 Confluence 则需要在每个节点上重复以下过程:

1.关闭 Confluence

2.下载

https://packages.atlassian.com/maven-internal/opensymphony/xwork/1.0.3-atlassian-10/xwork-1.0.3-atlassian-10.jar

https://packages.atlassian.com/maven-internal/opensymphony/webwork/2.1.5-atlassian-4/webwork-2.1.5-atlassian-4.jar

https://confluence.atlassian.com/doc/files/1130377146/1137639562/3/1654274890463/CachedConfigurationProvider.class

3.删除或者将 /confluence/WEB-INF/lib/xwork-1.0.3.6.jar

/confluence/WEB-INF/lib/webwork-2.1.5-atlassian-3.jar

移出 Confluence 安装目录

注:不要在目录中留下旧的 JAR 文件

4. 将下载的 xwork-1.0.3-atlassian-10.jar 文件复制到 /confluence/WEB-INF/lib/ 目录中

5.将下载的 webwork-2.1.5-atlassian-4.jar 文件复制到 /confluence/WEB-INF/lib/ 目录中

6.检查两个新文件权限是否和所在目录的其他文件权限一致。

7.切换到目 录/confluence/WEB-INF/classes/com/atlassian/confluence/setup

a.创建一个名为的新目录 webwork

b.将 CachedConfigurationProvider.class 复制到/confluence/WEB-INF/classes/com/atlassian/confluence/setup/webwork

c.确保 CachedConfigurationProvider.class 文件和/confluence/WEB-INF/classes/com/atlassian/confluence/setup/webwork 目录权限正确

8.启动 Confluence

详细操作请参考官方:

https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

0x05 漏洞复现

0x06 参考链接

https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

原文始发于微信公众号(锋刃科技):【漏洞情报】Confluence OGNL表达式注入远程命令执行漏洞(CVE-2022-26134)

![[八卦] 王婷婷—揭秘一个大三女生的性爱录像-微慑信息网-VulSee.com](http://free.86hy.com/crack/pic/1.jpg)

![[随笔]今天国际警察节-微慑信息网-VulSee.com](http://photo.sohu.com/20041017/Img222528326.jpg)

青云网

青云网