漏洞公告

安恒信息CERT监测到国外安全研究员披露了Apache Struts的OGNL表达式注入漏洞(CVE-2021-31805)的攻击代码,攻击者可利用该漏洞从OGNL实现沙盒逃逸完成命令执行,目前Apache Struts官方已发布安全更新,建议使用该框架的用户尽快采取安全措施。

|

细节是否公开 |

POC状态 |

EXP状态 |

在野利用 |

|

是 |

已公开 |

已公开 |

未知 |

一

影响范围

受影响的产品版本:

Struts 2.0.0 – Struts 2.5.29

补丁情况:

Struts 2.5.30

https://struts.apache.org/download.cgi#struts2530

二

漏洞描述

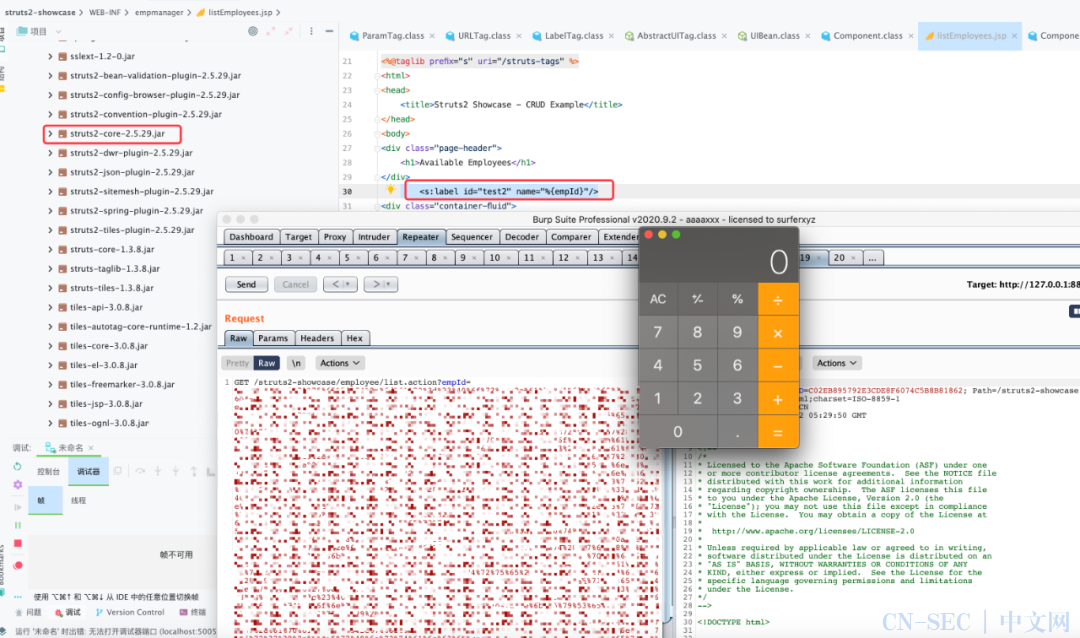

Apache Struts< 2.5.30 存在OGNL表达式注入漏洞(CVE-2021-31805),如果开发人员使用%{…} 语法强制OGNL解析时,当对标签属性中未经验证的原始用户输入进行二次解析时,可能会导致远程代码执行,攻击者可利用该漏洞从OGNL实现沙盒逃逸完成命令执行。

安恒信息CERT已验证该漏洞的可利用性:

三

缓解措施

严重:目前漏洞细节和利用代码已经公开,攻击者可利用该漏洞实现远程代码执行,目前官方已发布新版本修复了此漏洞,请受影响的用户尽快更新进行防护。

官方建议:

1、升级到 Struts 2.5.30或更高版本。官方已发布新版本修复此漏洞,下载链接:

https://struts.apache.org/download.cgi#struts-ga

四

漏洞自查方法

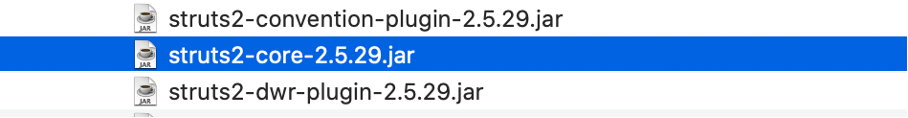

1、可通过排查struts-core-版本号.jar来判断是否受此漏洞影响,如果没有版本号可以在jar文件的META-INF/MANIFEST.MF中搜索Bundle-Version,如果struts-core < 2.5.30则存在该漏洞。

五

产品侧防护方案

目前安恒信息的安全产品已经集成漏洞的检测和防护能力,可通过前往“安恒社区”下载对应产品的策略升级包进行升级。

1. AiLPHA大数据平台&AXDR平台

AiLPHA大数据和AXDR的流量探针默认支持对该漏洞的检测,无需进行升级。

2.明御APT攻击预警平台

明御APT攻击预警平台默认支持对该漏洞的检测,无需进行升级。

3.明御Web应用防火墙

明御Web应用防火墙3.0.4.3.3(含)以后系统版本,2022年以后的规则版本,默认支持对该漏洞的防护,请检查并升级至符合要求的系统版本、规则版本。

4. 明鉴漏洞扫描系统、明鉴Web应用漏洞扫描系统7.0

明鉴漏洞扫描系统、明鉴Web应用漏洞扫描系统7.0支持该漏洞的检测,检测策略同S2-061。

5.玄武盾websaas

玄武盾websaas已支持对该漏洞的检测和防护,策略同S2-061。

安恒信息CERT

2022年04月

原文始发于微信公众号(安恒信息CERT):Apache Struts2远程代码执行漏洞风险提示(CVE-2021-31805)

![[八卦] 王婷婷—揭秘一个大三女生的性爱录像-微慑信息网-VulSee.com](http://free.86hy.com/crack/pic/1.jpg)

![[随笔]今天国际警察节-微慑信息网-VulSee.com](http://photo.sohu.com/20041017/Img222528326.jpg)

青云网

青云网