美国NIST发布首批四种抗量子密码算法

美国国家标准与技术研究院(NIST)选择了第一批旨在抵御未来量子计算机攻击的加密算法,这些算法被设计成能够抵御未来量子计算机的攻击,这种攻击可能会破解用于保护隐私的密码安全,比如网上银行和电子邮件等软件。这四种选定的加密算法将成为NIST后...

美国国家标准与技术研究院(NIST)选择了第一批旨在抵御未来量子计算机攻击的加密算法,这些算法被设计成能够抵御未来量子计算机的攻击,这种攻击可能会破解用于保护隐私的密码安全,比如网上银行和电子邮件等软件。这四种选定的加密算法将成为NIST后...

导读 近日,美国商务部国家标准与技术研究所(NIST)公布了首批四种抗量子加密算法,这是自2016年启动后量子密码标准化项目以来,NIST首次发布入围标准的抗量子算法。 抢占抗量子算法的标准阵地 抗量子算法旨在抵御未来量子计算机的攻击,后者...

漏洞公告 近日,安恒信息CERT监测到GitLab官方发布了安全公告,修复了GitLab社区版(CE)和企业版(EE)中的一个远程代码执行漏洞(CVE-2022-2884),CVSS评分9.9,该漏洞允许经过身份验证的用户通过从GitHub...

01 漏洞概况 近日,微步捕获到 Windows 版 Coremail 邮件客户端的 RCE(远程代码执行)漏洞在野利用,漏洞利用过程简单且稳定,攻击者可以通过执行任意代码完全控制受害者主机,危害巨大,影响范围较广,我们建议相关政企单位高度...

def remove_html(string): regex = re.compile(r'<[^>]+>') return regex.sub('', string)

一、何为信息安全风险评估? 通过运用科学方法和手段,系统地分析信息系统所面临的威胁及其存在的脆弱性,评估安全事件一旦发生可能造成的危害程度,提出有针对性的抵御威胁的防护对策和整改措施,防范和化解信息安全风险,将风险控制在可接受的水平,最大程...

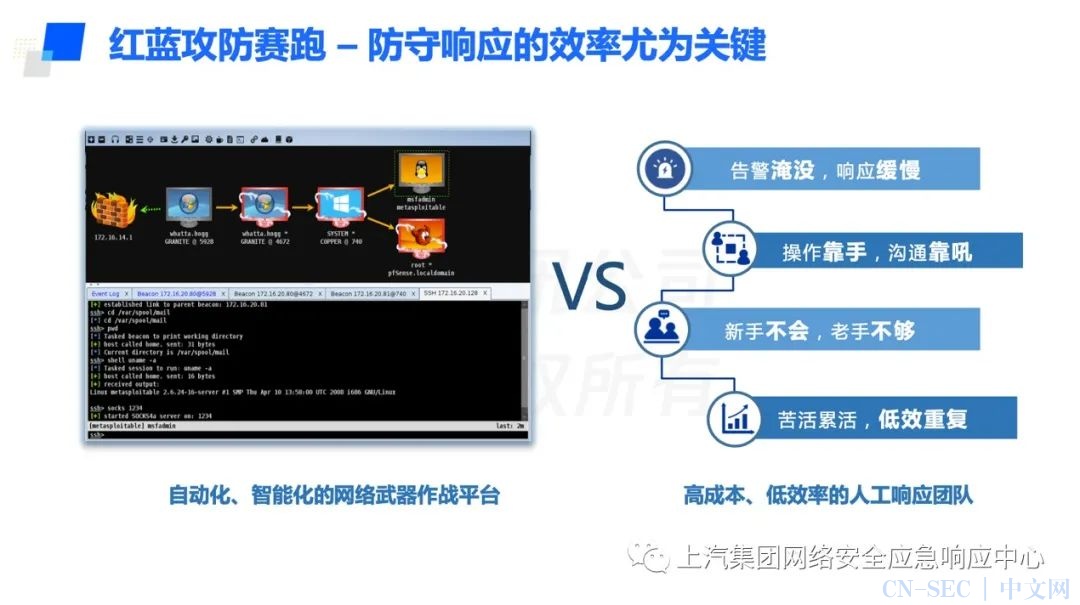

近日,上海市通信管理局下发《关于开展车联网网络和数据安全专项检查的通知》(下文简称《通知》)。为了指导集团车联网企业做好网络和数据安全自查工作及车联网网络安全攻防演练相关准备,上汽集团网络安全应急响应中心(SAIC-SRC)于6月17日举行...

0x01 漏洞介绍 Confluence为团队提供一个协作环境。在这里,团队成员齐心协力,各擅其能,协同地编写文档和管理项目。从此打破不同团队、不同部门以及个人之间信息孤岛的僵局,Confluence真正实现了组织资源共享。通过...

漏洞公告 安恒信息CERT监测到国外安全研究员披露了Apache Struts的OGNL表达式注入漏洞(CVE-2021-31805)的攻击代码,攻击者可利用该漏洞从OGNL实现沙盒逃逸完成命令执行,目前Apache Struts官方已发布...

漏洞名称:Spring框架远程命令执行漏洞 组件名称:Spring Framework 影响范围: Spring Framework 5.3.x< 5.3.18 Spring Framework 5.2.x< 5.2.20 漏洞...