此漏洞主要影响的设备为Windows 7 SP1、Window Server 2008以及微软已不再支持的Windows 2003、Window XP操作系统,涉及系统在国内依然有大量的使用,所以此漏洞的影响面巨大。

由于漏洞利用无需用户交互的特性结合巨大的影响面,意味着该漏洞极有可能被蠕虫所利用,如果漏洞利用稳定有可能导致WannCry蠕虫泛滥的情况发生。

通告一出,惊起四座。

简单说一下这个漏洞为什么这么火爆。

如果运用在真实攻击场景中,只需要执行下面一步。

发构造后的rdp包 -> 执行任意代码

扩展一下

发构造后的rdp包 -> 执行发构造后的rdp包到另一台主机 -> 执行发构造后的rdp包到另另一台主机 ->。。。

上面这个状态就是学名中的蠕虫,也就是2017年5月12日爆发的

Wannacry勒索蠕虫事件。(怎么这么巧差不多一年爆出来)

而今天,全网的安全研究人员分成4个大队伍。

1、认真研究补丁比对,以便分析漏洞成因并编写POC(漏洞验证工具)或EXP(漏洞利用工具)

2、发漏洞通告或阅读通告,并认真下载补丁文件,分发给客户,帮客户升级设备,避免被上面的EXP攻击到客户设备

3、在开源社区寻找POC

4、搞死上面找POC的这群人

下面黑鸟就来盘点一下,第4个队伍里面的人

正文

鉴于gayhub的流通信,大部分安全人员酷爱在上面发布POC甚至EXP代码,这也就成为了惯例。

一旦报漏洞,上gayhub搜!

所以一搜就搜出了这玩意。

看这个视频有没有觉得,哇真的一逼

然而当你打开之后

然而这一切,只是噩梦的开始。

而下面是早上刚出来的时候的版本,那会我还在上班的路上,看见是油管的视频就想着到公司再看。

结果打开后发现……

不要放弃(治疗)

此外,我觉得最具有技术性的就是下面这个了

直接用老的dos漏洞,老版本的机器被D蓝屏了指不定兴奋的又分享到其他群里去了……

最后怎么可能少的了篮球

你认真的像篮球

而还有一个更骚的手法

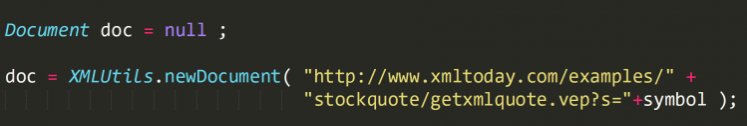

代码经过测试后发现,其使用了ms12-020 老漏洞,该漏洞是通过构造RDP包进行攻击未打补丁的主机,使得主机蓝屏。而从代码可以看出,其把包发给了自己的电脑,所以会导致自己主机蓝屏。

这一操作就会导致,未打补丁的同学认为,这是一个真的poc,所以会纷纷转发。

而实际上,通过解开shellcode,我们发现,解开shellcode后,会出来一段代码,即弹框显示

嗯。。还是篮球。。

这波操作,连老外都懵逼了

除了gayhub,微信群同样是一个极好的传播手段

就在下午,微信群忽然疯狂的转发一个文件压缩包,标题写

打开之后,输入开了3389端口的ip

然后,连上了!

开心的一批!

然而,这是一张大屏窗口加图片,关掉就没了。

嗯,还有批量检测工具

【手动微笑】

最贱的是什么

利用CVE-2019-0708的POC进行钓鱼,然后其实是一个cobaltstrike远控

这就有点太过分了。

连接C2是 161.156.69.190:8088

除了上面这个案例外,VT上还有类似的钓鱼POC还有很多,更骚的是,VT根据文件名,打了个CVE的标签号

不过说归说,玩笑归玩笑,除了这些开玩笑的,世界各地的漏洞研究者都在努力进行分析和poc构建,根据一些渠道可以看出,攻击是可行的。

就拿这个哥们举例,他在2019年4月9号发布的tweet,声称微软将打补丁,我就信他有POC,谁都不信。

如果你是Windows 7 SP1、Window Server 2008、Windows 2003、Window XP其中一个版本操作系统,请务必进行升级操作。

官方补丁

微软官方已经推出安全更新请参考以下官方安全通告下载并安装最新补丁:

https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

Windows 2003、Window XP下载链接:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

当然,你可以一劳永逸,下载奇安信的漏洞漏洞检测修复工具,直接打补丁,还能当POC用,不费劲(这不是广告,只是图方便)

https://www.qianxin.com/other/CVE-2019-0708

顺便一提,鉴于全世界安全人员都在研究这个漏洞的缘故,出POC和EXP是必然的,不然当攻击团伙研究明白之后,我们就无法对症下药,出响应的检测规则了。

由于现阶段,网上的零散漏洞分析太少,待完整分析出来后将会一并分享。

大家可以关注公众号,获取黑鸟第一时间发布的POC和EXP。

![nostromo nhttpd 目录穿越及远程代码执行漏洞CVE-2019-16278[附PoC]-微慑信息网-VulSee.com](http://vulsee.com/wp-content/uploads/2019/10/391.png)

![[八卦] 王婷婷—揭秘一个大三女生的性爱录像-微慑信息网-VulSee.com](http://free.86hy.com/crack/pic/1.jpg)

![[随笔]今天国际警察节-微慑信息网-VulSee.com](http://photo.sohu.com/20041017/Img222528326.jpg)

青云网

青云网