近日,奇安信CERT监测到包含在本周微软补丁更新的漏洞,微软SQL Server Reporting Services远程代码执行漏洞的PoC被公开,奇安信CERT第一时间成功复现了此漏洞,鉴于漏洞危害较大,建议客户尽快安装更新补丁。

近日,奇安信CERT监测到包含在本周微软补丁更新的漏洞,微软SQL Server Reporting Services远程代码执行漏洞的PoC被公开,SQL Server Reporting Services提供一组本地工具和服务,用于创建、部署和管理报表。SQL Server Reporting Services中存在一个远程代码执行漏洞,仅需获得低权限的攻击者可以向受影响版本的Reporting Services实例提交精心构造的请求来利用此漏洞。成功利用此漏洞的攻击者可在Report Server服务帐户上下文中执行任意代码。目前,此漏洞的PoC已经在互联网公开,奇安信CERT第一时间成功复现了此漏洞,鉴于漏洞危害较大,建议客户尽快安装更新补丁。

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

Microsoft SQL Server 2012 for 32-bit Systems Service Pack 4 (QFE)

Microsoft SQL Server 2012 for x64-based Systems Service Pack 4 (QFE)

Microsoft SQL Server 2014 Service Pack 3 for 32-bit Systems (CU)

Microsoft SQL Server 2014 Service Pack 3 for 32-bit Systems (GDR)

Microsoft SQL Server 2014 Service Pack 3 for x64-based Systems (CU)

Microsoft SQL Server 2014 Service Pack 3 for x64-based Systems (GDR)

Microsoft SQL Server 2016 for x64-based Systems Service Pack 2 (CU)

Microsoft SQL Server 2016 for x64-based Systems Service Pack 2 (GDR)

请参考以下链接尽快修复:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0618

漏洞存在于ReportingServicesWebServer.dll中,Microsoft.Reporting.WebForms.BrowserNavigationCorrector第74行OnLoad()方法中,先从ViewState中取出了值,赋值给value变量,在对value变量进行非空判断后,初始化LosFormatter对象并对使用LosFormatter对象中的Deserialize()方法对value变量直接反序列化。

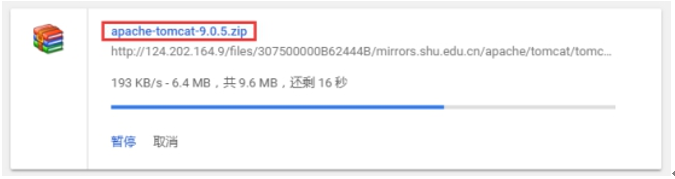

PoC执行效果如下:

奇安信网站应用安全云防护系统已更新防护特征库:

奇安信网神网站应用安全云防护系统已全局更新所有云端防护节点的防护规则,支持对微软SQL Server Reporting Services远程代码执行漏洞的防护。

360网神虚拟化安全管理平台已更新入侵防御规则库:

360 网神虚拟化安全管理平台无代理版本可通过更新入侵防御规则库10252版本、轻代理2020.02.16 版本,支持对SQL Server Reporting Services远程代码执行漏洞的防护,请用户联系技术支持人员获取规则升级包对虚拟化产品无代理版本进行升级。

奇安信网神天堤防火墙产品防护方案:

奇安信新一代智慧防火墙(NSG3000/5000/7000/9000系列)和下一代极速防火墙(NSG3500/5500/7500/9500系列)产品系列,已通过更新IPS特征库完成了对该漏洞的防护。建议用户尽快将IPS特征库升级至” 2002161400” 及以上版本并启用规则ID: 5493进行检测。

奇安信天眼产品解决方案:

奇安信天眼新一代威胁感知系统在第一时间加入了该漏洞的检测规则,请将规则包升级到3.0.0216.11664及以上版本。规则名称:微软SQL Server Reporting Services远程代码执行漏洞(cve-2020-0618),规则ID:0x100207FC。奇安信天眼流量探针(传感器)升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信网神网络数据传感器系统产品检测方案:

奇安信网神网络数据传感器(NDS3000/5000/9000系列)产品,已具备该漏洞的检测能力。规则ID为:5493,建议用户尽快升级检测规则库至2002161400以上版本并启用该检测规则。

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0618 https://www.mdsec.co.uk/2020/02/cve-2020-0618-rce-in-sql-server-reporting-services-ssrs/

原文始发于微信公众号(奇安信 CERT):【安全风险通告】微软SQL Server Reporting Services远程代码执行漏洞安全风险通告

![nostromo nhttpd 目录穿越及远程代码执行漏洞CVE-2019-16278[附PoC]-微慑信息网-VulSee.com](http://vulsee.com/wp-content/uploads/2019/10/391.png)

![[八卦] 王婷婷—揭秘一个大三女生的性爱录像-微慑信息网-VulSee.com](http://free.86hy.com/crack/pic/1.jpg)

![[随笔]今天国际警察节-微慑信息网-VulSee.com](http://photo.sohu.com/20041017/Img222528326.jpg)

青云网

青云网