“影子经纪人”再泄一批NSA“方程式小组”黑客工具。这次的料杀伤面更广,从古早的 Windows 2000 到 近几年广泛使用的 Server 2012 和 Windows 7 和8,无一幸免,而且还都是些简单易用的漏洞利用工具。

好了,现在随便什么阿猫阿狗都能随意劫持大量脆弱主机了。

“影子经纪人”再泄一批NSA“方程式小组”黑客工具。这次的料杀伤面更广,从古早的 Windows 2000 到 近几年广泛使用的 Server 2012 和 Windows 7 和8,无一幸免,而且还都是些简单易用的漏洞利用工具。

该工具包谁都能用,没什么技术含量的脚本小子可以,老练的罪犯也可以。这就是一个可以用来入侵并控制全球数百万主机的民族国家级绝密武器装备库。同时,这也正是山姆大叔用来黑进外国政府、电信公司、银行和其他机构,监听窥探情报的同款强力工具包。

从微软Windows漏洞利用程序,到监视SWIFT银行间支付的工具,这批文件无所不包。对本次被泄文档和程序的分析仍在进行,但已揭示出思科防火墙和VPN网关也在该批工具目标范围之列。

“影子经纪人”曾尝试过拍卖这些被盗网络武器,发现应者寥寥之后,这伙黑客便开始在网上免费放送了。

“影子经纪人也不想做到这一步的。竟然没人愿意付点小钱让我们闭嘴滚蛋,真是太糟糕了。”

博客帖子中,“影子经纪人”一如既往地忿忿道。

“影子经纪人宁愿跟迈克菲老爷子在荒岛抱着辣妹饮酒作乐。如果大伙儿都挺过了第三次世界大战,或许影子经纪人还能在下周来跟大伙儿打个招呼。谁知道我们下一次拿出啥东西呢?”

对IT经理和普通大众而言,这批可追溯到2013年年中的Windows黑客武器,是最令人忧心的。里面包含了可用于黑进脆弱Windows系统的漏洞利用工具,从 Windows 2000 到 Windows 8 和 Server 2012 都没能幸免,其中至少有4个是还没放出补丁的零日漏洞利用。某些情况下,漏洞利用可通过SMB(服务器消息块)、RDP(远程桌面协议)、IMAP(互联网邮件访问协议i)和其他可能协议,经由内部网络或互联网发起。

如果你的机器上运行有这些服务,它们很可能会被这次放出的工具劫持——不是被网上的陌生人,就是被已经在你网络中的恶意员工或恶意软件劫持。如果你用的是最新的操作系统,比如 Windows 10,那这些黑客工具不会对你造成直接影响。我们私下默认山姆大叔的国外间谍目标,不是会将所有系统保持最新更新的那一类。

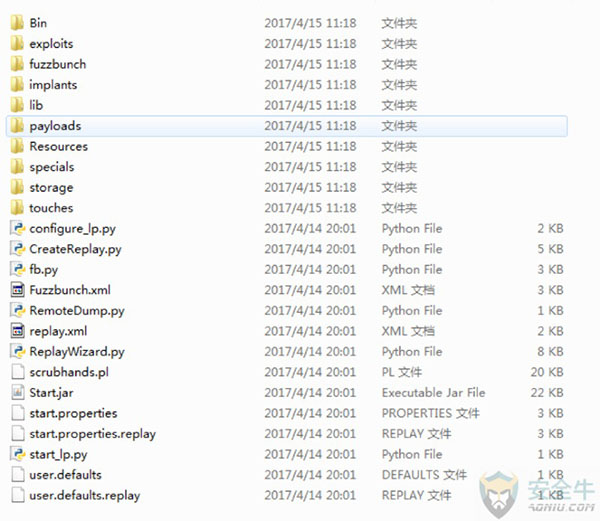

被泄文件还包含有NSA版Metasploit黑客工具包:FUZZBUNCH。

马修·希基,英国安全商店 Hacker House 共同创始人。他说,FUZZBUNCH是非常完备的工具包,可以通过少少的操作就渗透进服务器中。该工具包有在被侵入主机上安装后门的模块,可以远程控制主机,轻松浏览文件系统。

| 这是任何人都能下载使用的民族国家工具包,任何人,只要具备一点点技术常识,就能下载并使用它在2分钟之内黑了服务器。真是要多糟有多糟。 |

希基指出,这批工具放出的时机——复活节前夕,也是相当重要的。西方世界大多数人在僵尸耶稣周末放松的时候,很多公司都会被这些网络武器搞到束手无策。

NSA似乎一直都保有其有趣的命名习惯。这些文件中有个漏洞利用工具名为ENGLISHMANSDENTIST,是通过Outlook客户端在用户桌面电脑上触发可执行代码的。

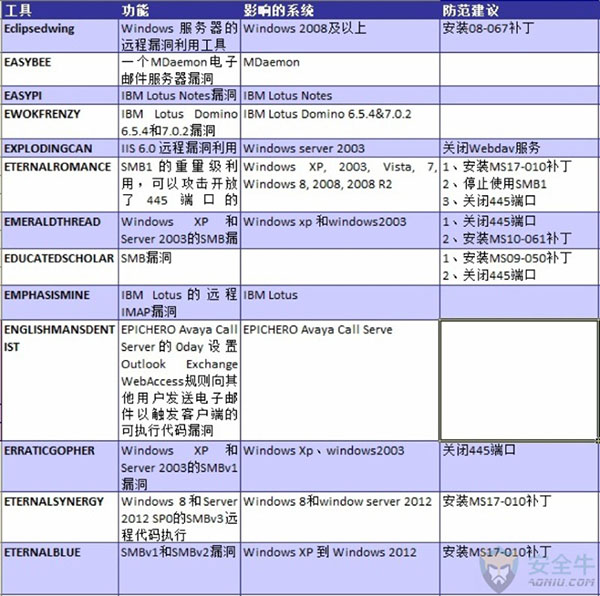

其他例子还有:

- ESKIMOROLL,Kerberos网络认证协议漏洞利用,针对 Windows 2000、Server 2003、Server 2008 和 Server 2008 R2 域控制器。

- EMPHASISMINE,Lotus Domino 后续版本的远程IMAP漏洞利用程序。

- ETERNALROMANCE,远程SMB1网络文件服务器漏洞利用,针对 Windows XP、Server 2003、Vista、Windows 7、Windows 8、Server 2008 和 Server 2008 R2。这也是该停止使用SMB1的又一原因——既老且弱。

- ETERNALBLUE,另一款SMB1和SMB2漏洞利用。

- ETERNALCHAMPION,另一个SMB2漏洞利用。

- ERRATICGOPHER,针对 Windows XP 和 Server 2003 的SMB漏洞利用。

- ETERNALSYNERGY,针对SMB3的远程代码执行漏洞利用,可能对最近的 Windows Server 2012 等操作系统起效。

- EMERALDTHREAD,往系统中释放类震网植入物的SMB漏洞利用。

- ESTEEMAUDIT,针对 Windows Server 2003 和 Windows XP 的远程RDP漏洞利用,目的是在系统中安装隐藏间谍软件。

- EXPLODINGCAN,微软 IIS 6 漏洞利用,仅利用 Server 2003 上的WebDav。

主要攻击工具

新闻发出时,微软并未就此泄露做出任何评论,但其工程师们应该正忙于努力修复这些工具利用的漏洞。被利用的软件大多已超出官方支持期限。鉴于微软越来越保密的修复方式,关于被NSA利用的安全漏洞修复更新问题,希望他们能更开放些吧。

不安全的SWIFT

第二个目录的标签是SWIFT,但并不包含直接攻击该银行间支付系统的工具。但它能监视SWIFT银行客户所用服务机构中进行的支付交易。

SWIFT协会发言人称:

“有2家服务机构的数据遭到未授权访问的指控,SWIFT已经注意到了。SWIFT基础设施或数据并未受到任何影响,但我们也理解,这2家服务机构及其客户之前可能受到过未授权第三方的访问。我们没有证据表明我们的网络或消息传递服务从未受到过未授权访问。”

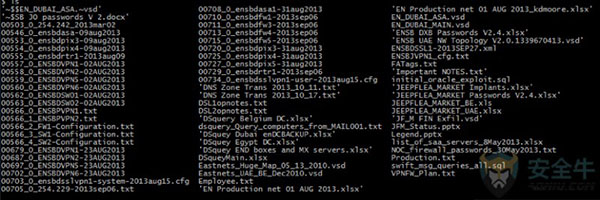

数据似乎源自2013年9月,详细描述了操作者如何穿透防火墙并监视中东最大SWIFT服务机构EastNets的交易。

EastNets黑客所用工具之一被称为JEEPFLEA_MARKET,该公司网络架构PPT、系统口令,以及各分公司成千上万雇员的账户被黑。

攻击者在该公司防火墙上开辟了旁路通道,攻略了两台管理服务器,并由此在其9台交易服务器上设置了监测站,将数据传回以供分析。

在一份声明中,EastNets首席执行官哈泽姆·穆希姆说:

| 虽然我们不能确定被公开的信息,但我们可以证实,EastNets客户的数据没有受到任何侵害。EastNets仍将继续使用SWIFT认证服务机构的最高水平防护,来保证客户数据完全安全。 |

EastNets黑客武器之二——JEEPFLEA_POWDER,瞄上了委内瑞拉和巴拿马的EastNets合作伙伴——BCG商业电脑集团。管理员账户经由名为SECONDATE和IRONVIPER的攻击代码被黑,但当时并没有任何数据被收集。

NSA盯上中东银行一点不奇怪——恐怖主义威胁和美国在中东地区14年的战争都是恨充分的理由,而其对委内瑞拉和巴拿马的关注,则可能与贩毒资金或美国与这两个国家的过节有关。

SWIFT是一个全球性的金融信息系统,全球数千家银行和组织每天都在转移数十亿美元。

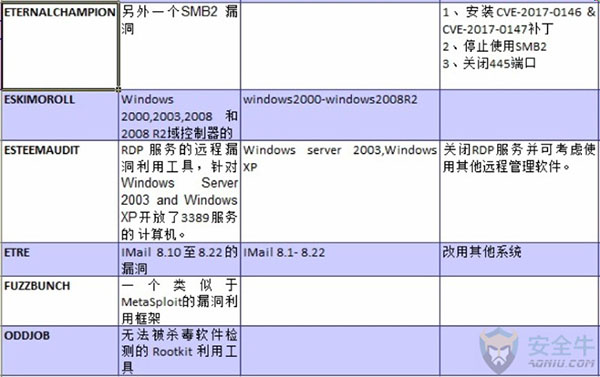

此文件夹包含PowerPoint演示文稿,证据,凭证和EastNets的内部架构(EastNets是中东最大的SWIFT服务商之一)。

该文件夹包括从Oracle数据库查询信息的SQL脚本,可查询数据库用户列表和SWIFT消息。

SWIFT文件夹文件清单

泄露的数据还显示方程式攻击了部分银行或机构:AI Quds Bank for Development & Investment,Qatar Foundation,Natexis Bank,United Bank,AI Hilal Islamic Bank,Warba Bank,Kuwait Petroleum Corp。

SWIFT文件夹中的Excel文件内容

二、Windows面临的更多坏消息

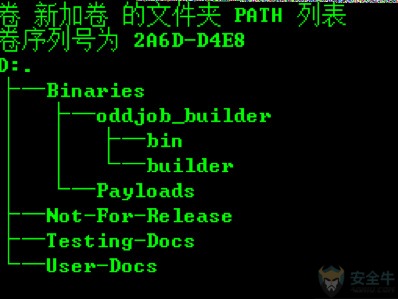

方程式小组的ODDJOB文件夹,似乎包含运行在上至 Windows Server 2008 机器上的间谍软件,而且,类似NSA其他恶意软件,也是模块化的:添加模块就能增加功能。

该目录包含使用说明,指导用户通过微软 IIS 7 设置ODDJOB。一旦安装成功,该恶意软件还可以远程更新,获取新的攻击与监视工具。新代码可以通过HTTP或HTTPS接收并安装。

ODDJOB需要一个加密载荷。为加密该载荷,请打开创建器Builder,找到“载荷加密”部分。选择一个未加密载荷,比如你想在目标系统上运行的某个程序。然后指定加密载荷文件名,再根据未加密载荷的类型,选择是exe还是dll。

根据该恶意软件随附的Excel表格,ODDJOB对 Windows 2000、XP、Server 2003、Vista、Server 2008 和 Windows 7 有效——虽然都只是对企业版有效。

“这是ODDJOB起效版本的最坏情况估计。这些Windows版本中很多(比如 XP SP1)都可以以下载的方式获取ODDJOB改进版。另外,ODDJOB V3 将从HTTPS优雅地退回HTTP。因此,拿不准的时候,往目标扔HTTPS。”

1. Windows文件夹

包含对Windows操作系统的许多黑客工具,但主要针对的是较旧版本的Windows(Windows XP中)和Server 2003,也有针对IBM Lotus Notes,Mdaemon,EPICHERO Avaya Call Server,Imail。

其中“ETERNALBLUE是一个0day RCE漏洞利用,影响最新的Windows 2008 R2 SERVER VIA SMB和NBT!”。

ETERNALBLUE文件夹内容

2. OddJob后门文件夹

包含基于Windows的植入软件,并包括所指定的配置文件和有效载荷。虽然目前这种植入软件的细节很少,但OddJob适用于Windows Server 2003 Enterprise(甚至Windows XP Professional)。

OddJob文件夹结构

当然,除了Microsoft Windows以外,受影响的产品还有: IBM Lotus Notes,Mdaemon, EPICHERO Avaya Call Server,Imail。

三、漏洞影响

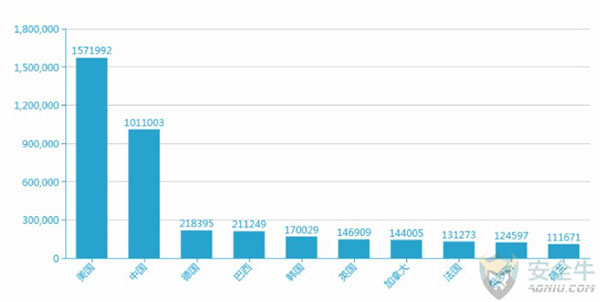

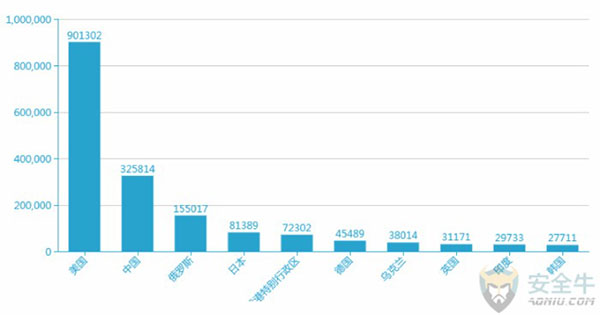

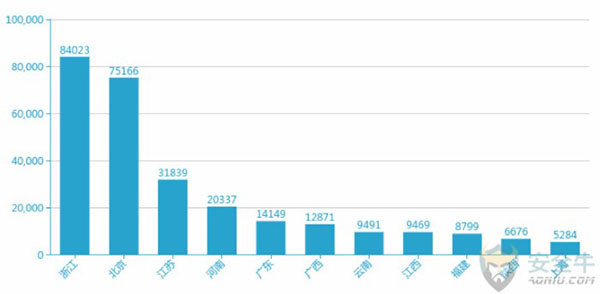

据FOFA系统统计显示,全球对外可能受到影响的超过750万台,中国可能有超过133万受到影响。其中全球约有542万的RDP服务和约有208万的SMB协议服务运行在windows上(仅为分布情况,非实际漏洞影响),其中,中国地区超过101万RDP服务对外开放,SMB协议超过32万。

据白帽汇测试,从windows 2000到Windows2008都受到这工具包中影响,成功率非常之高。另外,内部网络中也大多开启445端口和139端口,也将会成为黑客渗透内网的大杀器。

RDP服务全球分布情况(仅为分布情况,非实际漏洞影响)

RDP服务中国地区分布情况(仅为分布情况,非实际漏洞影响)

Windows系统上SMB服务全球分布情况(仅为分布情况,非实际漏洞影响)

Windows系统上SMB服务中国分布情况(仅为分布情况,非实际漏洞影响)

四、漏洞利用

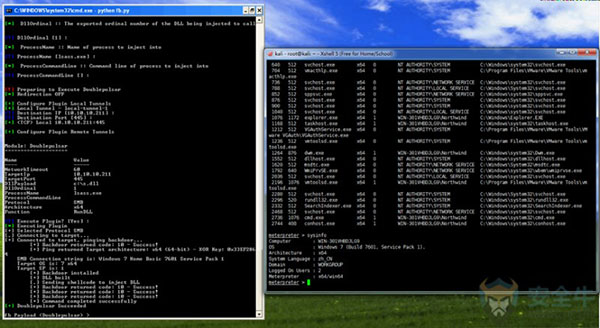

ETERNALBLUE漏洞利用模块,windows7 sp1 64位版本和windows 2003 sp2 32版本测试成功截图。

Windows 7 利用成功并反弹shell

Windows xp 利用成功

修复建议:

1.升级到微软提供支持的Windows版本,并安装补丁:

Protecting customers and evaluating risk

2.安装相关的防护措施,如缓冲区溢出防御软件,杀毒软件。

3.无补丁的Windows版本,临时关闭135、137、445端口和3389远程登录。

五、这堆漏洞现在情况如何?

这最新一波泄密大概会把NSA气个倒仰。不仅仅因为其价值万金的顶尖漏洞利用一夜蒸发,更因为现在他们知道自己方程式小组的好货早几个月前就在恶棍手里等着被曝光了。

有没有可能,NSA考虑到这些工具已经暴露,就通报微软、思科和其他厂商,抢在网上泄露前修复这些漏洞呢?微软说:目前为止,针对“影子经纪人”泄露的材料,没有任何人给出过任何形式的提醒。

现下任何人都可以下载所有这些网络武器。有意黑美国的国家如今可用的工具又多了一波。更糟的是,地球上每个脚本小子都会去下载这些工具,就等着本周末在网上四处捣乱,肆意攻击那些老旧脆弱系统。

注:文中部分内容由白帽汇提供

![[八卦] 王婷婷—揭秘一个大三女生的性爱录像-微慑信息网-VulSee.com](http://free.86hy.com/crack/pic/1.jpg)

![[随笔]今天国际警察节-微慑信息网-VulSee.com](http://photo.sohu.com/20041017/Img222528326.jpg)

青云网

青云网