据 Seebug 漏洞平台消息,昨日美国计算机应急响应小组(US-CERT)披露了关于 Microsoft Windows SMBv3 协议的一个新 0day,攻击者可通过诱使用户访问伪造的 SMB 服务端,从而进行拒绝服务攻击,最终危害到用户的系统。但目前还没有更详细的漏洞细节披露。

SMB 是一个网络文件共享协议,它允许应用程序和终端用户从远端的文件服务器访问文件资源。

漏洞影响版本:

Windows Server 2012、Windows Server 2016 以及 Windows 10 其它版本可能也受影响。

漏洞测试环境:

PoC 运行的服务端:Ubuntu 16.04 x64

测试客户端:Windows 10 x64

漏洞 PoC 请戳此处。

漏洞复现

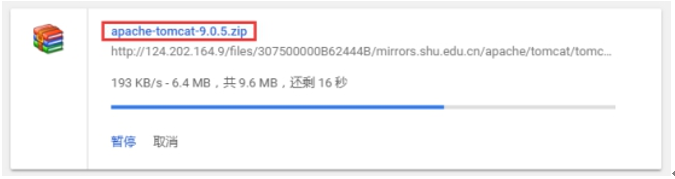

在 Ubuntu 下执行 PoC 脚本来模拟 SMB 服务端并等待客户端的连接:

在客户端 Windows 10 上访问该 SMB 服务端:

最终将触发漏洞从而导致系统的崩溃:

稿源:Seebug;封面:百度搜索

from hackernews.cc.thanks for it.

![[八卦] 王婷婷—揭秘一个大三女生的性爱录像-微慑信息网-VulSee.com](http://free.86hy.com/crack/pic/1.jpg)

![[随笔]今天国际警察节-微慑信息网-VulSee.com](http://photo.sohu.com/20041017/Img222528326.jpg)

青云网

青云网