Apache AXIS2是一个基于SOAP的一种Web Service框架。

2019年06月16日晚,广东省安全中心发布0day漏洞安全预警,Apache AXIS中的freemarker组件中存在远程命令执行攻击。目该漏洞处于0day状态,危害级别高,请广大用户及时处理。

1、漏洞概述

在使用 Freemarker 模板的情况下,如果开启了远程管理功能,应用在处理输入信息时存在缺陷,攻击者可以发送恶意 HTTP 请求,获得目标服务器的权限,在未授权的情况下远程执行命令。

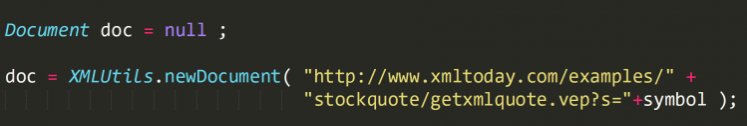

Apache AXIS中的freemarker组件中调用template.utility.Execute类时存在远程命令执行攻击。

攻击者可以发送精心构造的恶意 HTTP POST 请求,获得目标服务器的权限,在未授权的情况下远程执行任意命令,读写文件,get shell,进而威胁内网。目前,该漏洞属于 0day,官方尚未给出任何补丁。

2、影响范围

影响版本:Apache AXIS <= 1.4,同时AXIS允许远程管理,使用 Freemarker 模板的情况下存在漏洞(默认情况下,AXIS关闭了远程管理功能)。

AXIS1.4 + Tomcat8.5 + JDK8 环境下复现成功。

3、修复建议:

目前,官方尚未出补丁。临时缓解措施如下:

l 禁用AXIS 远程管理功能

AXIS <= 1.4 版本默认关闭了远程管理功能,如非必要请勿开启。若需关闭,则需修改 AXIS 目录下 WEB-INF 文件夹中的 server-config.wsdd 文件,将其中”enableRemoteAdmin”的值设置为 false。

l 配置URL访问控制策略

部署于公网的 AXIS 服务器,可通过 ACL 禁止对/services/AdminService 及/services/FreeMarkerService 路径的访问。

![Ubuntu 16.04 LTS 0day priv escalation[最新提权漏洞]-微慑信息网-VulSee.com](http://vulsee.com/wp-content/uploads/2018/03/712.png)

![[性爱]“性爱”初体验-微慑信息网-VulSee.com](http://img.bimg.126.net/photo/AR5bebs3FLxA9pY0_CRgKA==/3956975222599852160.jpg)

![[考题] 数据安全与个人信息保护试卷 - vulsee.com-微慑信息网-VulSee.com](http://vulsee.com/wp-content/uploads/2021/10/e7644aecb1be3404db233bc2f6e8a284.png)

![[八卦] 王婷婷—揭秘一个大三女生的性爱录像-微慑信息网-VulSee.com](http://free.86hy.com/crack/pic/1.jpg)

![[随笔]今天国际警察节-微慑信息网-VulSee.com](http://photo.sohu.com/20041017/Img222528326.jpg)

青云网

青云网